Сначала сказала, потом подумала

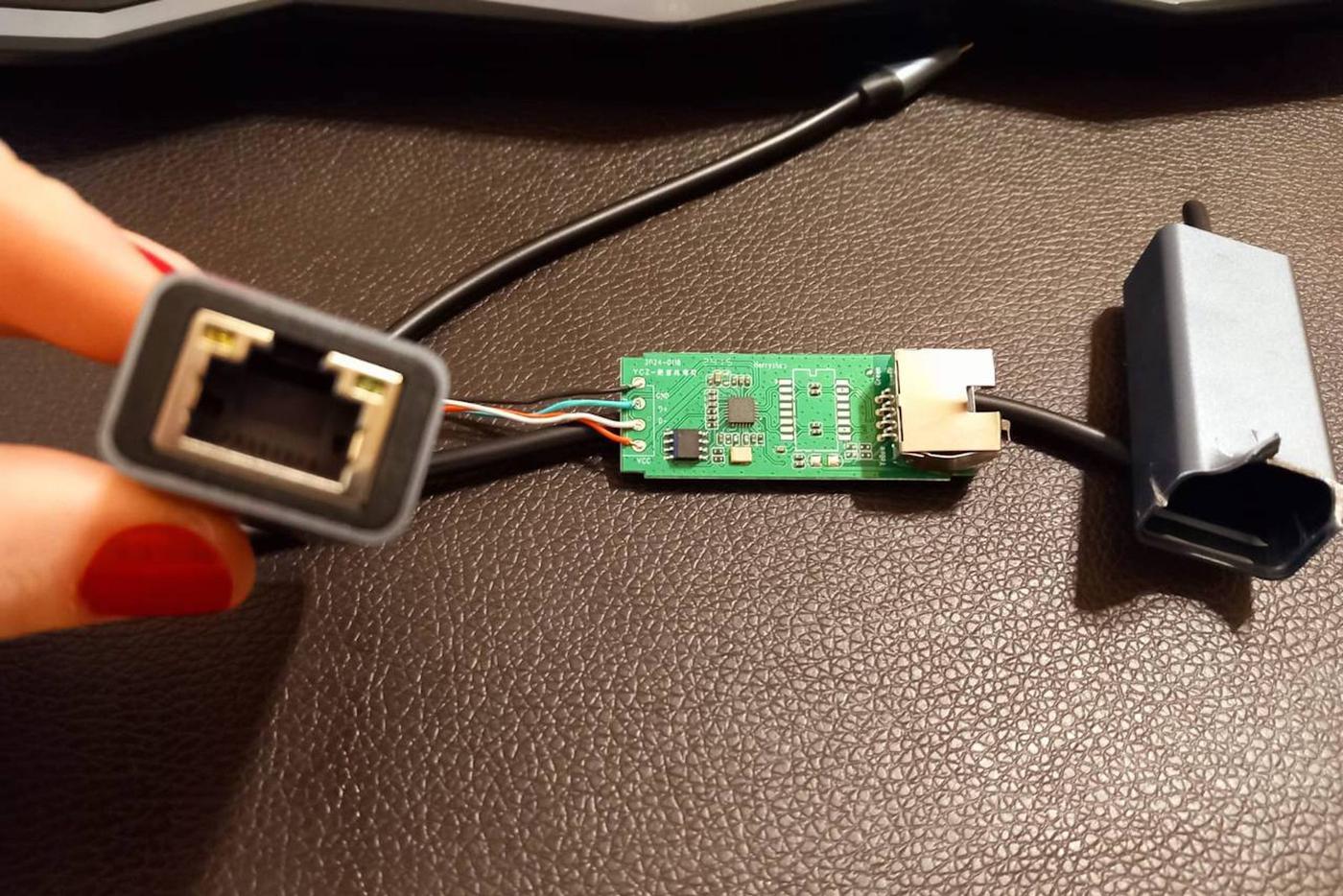

На днях телеграм-каналы облетела новость: пользователь под ником @evapro30 разобрала переходник, который заказала на известном китайском маркетплейсе, и якобы обнаружила в нём файл с вирусом, который ворует пароли. В посте на платформе X девушка отметила, что товар заказали более 10 тысяч раз – то есть столько пользователей могли оказаться под угрозой.

Информация вызвала панику в комментариях. Правда, зря.

– Это скам (неправда. – Прим. ред.). Исследователь додумалась найти файл с расширением ".exe" в SPI-памяти переходника, но вместо того, чтобы дополнительно проверить его и убедиться в его вредоносности, сразу же побежала писать пост, – объясняет эксперт в области кибербезопасности Максим Рогов.

Как понять, есть ли в файле вирусы?

Специалист говорит, что как минимум файл можно было залить на специальный сервис, который бы проверил, как реагируют на него антивирусы. Такой анализ называется статическим, и его нужно проводить в первую очередь – благодаря этому ещё до запуска файла можно понять, стоит ли в нём копаться.

Иногда сервис может не помочь. Например, если файл обфусцирован – то есть его код запутан, а сам он запакован. В таком случае сервис ничего не заподозрит. Это повод насторожиться, так как это может быть почерком "вредоносов", объясняет Максим. В таком случае можно запустить файл в "песочнице" (например, any.run или hybrid-analysis.com).

– Нужно просто загрузить файл на сайт, а дальше он запустит его в изолированном окружении, посмотрит, как файл работает, и выдаст вердикт, – говорит эксперт.

Что касается автора поста, то она, как исследователь и эксперт в сфере кибербезопасности, могла воспользоваться профессиональными программами для реверс-инжиниринга (например, IDA Pro или Ghidra). Но девушка этого не сделала.

– Видимо, подумала, что нашла что-то полезное, и на эмоциях захотела как можно быстрее выдать инсайд, – рассказал эксперт. Он добавил, что после проверки другим пользователем файл оказался обычным драйвером (безобидным ПО, которое помогает операционной системе взаимодействовать с другими устройствами).

И снова не те "двери"

– Многие действительно любят бэкдорить прошивки и "железо", – признаётся Максим. На языке айтишников термин "бэкдорить" (от англ. backdoor – "задняя дверь", "лазейка", "тайный вход") означает создание или использование скрытого метода ("бэкдора") для тайного доступа к системе, сети или программному обеспечению. – Первый раз я столкнулся с таким, когда в юности заказал телефон с AliExpress, и он через время начал мне показывать рекламу. Это только то, что я тогда заметил, вероятно, он мог и данные красть.

Есть и другие подобные истории. Эксперт приводит пример из дела Сноудена. Там был тоже "забэкдорен" HDMI-переходник, который позволял не только передать картинку, но и получить доступ к устройству.

Другой пример – чипы компании Intel. В них есть микропроцессор ME, который может удалённо управлять компьютером и выполнять разные команды, даже когда тот выключен.

– Он проприетарный (частный, эксклюзивно принадлежащий компании. – Прим. ред.) и мало изучен, так что никто не знает, что он скрывает, – рассказывает Максим. – А в Агентстве национальной безопасности США есть даже целый отдел, который разрабатывает "бэкдоры" для "железа". Он называется ANT Program.